大家好,今天小编关注到一个比较有意思的话题,就是关于upd端口的数据多久不读会消失的问题,于是小编就整理了3个相关介绍的解答,让我们一起看看吧。

主要使用udp段有哪些?

使用UDP协议端口常见的有:

(1)RIP:路由选择信息协议(RIP)是一种在***与主机之间交换路由选择信息的标准 (2) DNS:用于域名解析服务,这种服务在Windows NT系统中用得最多的。因特网上的每一台计算机都有一个网络地址与之对应,这个地址是常说的IP地址,它以纯数字+"."的形式表示。

然而这却不便记忆,于是出-现了域名,访问计算机的时候只需要知道域名,域名和IP地址之间的变换由DNS服务器来完成。

DNS用的是53号端口。

(3) SNMP:简单网络管理协议,使用161号端口,是用来管理网络设备的。由于网络设备很多,无连接的服务就体现出其优势。

(4) OICQ:OICQ程序既接受服务,又提供服务,这样两个聊天的人才是平等的。

OICQ用的是无连接的协议,也是说它用的是UDP协议。OICQ服务器是使用8-000号端口,侦听是否有信息到来,客户端使用4000号端口,向外发送信息。

如果上述两个端口正在使用(有很多人同时和几个好友聊天),就顺序往上加。

udp攻击是什么?

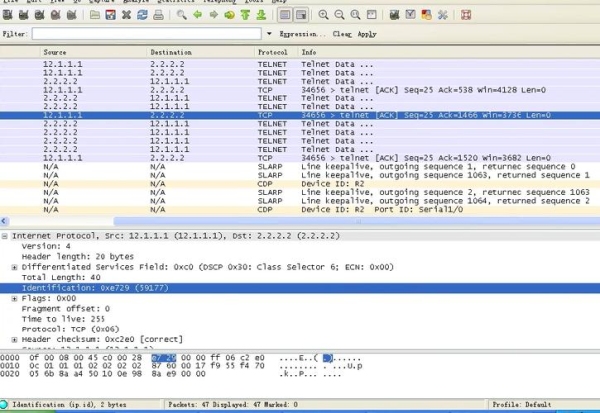

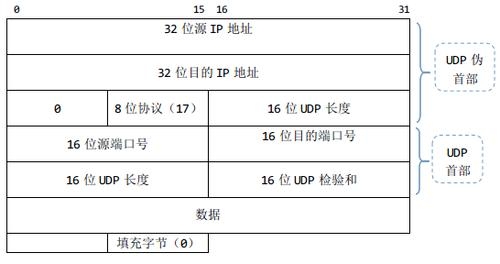

(UDP Flood Attack) UDP洪水攻击 (UDP淹没攻击) UDP 淹没攻击是导致基於主机的服务拒绝攻击的一种。

UDP 是一种无连接的协议,而且它不需要用任何程序建立连接来传输数据。当攻击者随机地向受害系统的端口发送 UDP 数据包的时候,就可能发生了 UDP 淹没攻击。当受害系统接收到一个 UDP 数据包的时候,它会确定目的端口正在等待中的应用程序。当它发现该端口中并不存在正在等待的应用程序, 它就会产生一个目的地址无法连接的 ICMP 数据包发送给该伪造的源地址。如果向受害者计算机端口发送了足够多的 UDP 数据包的时候,整个系统就会瘫痪。UDP 淹没攻击的防范 在网络的关键之处使用防火墙对来源不明的有害数据进行过滤可以有效减轻 UDP 淹没攻击。此外,在用户的网络中还应***取如下的措施: 禁用或过滤监控和响应服务。禁用或过滤其它的 UDP 服务。如果用户必须提供一些 UDP 服务的外部访问, 那麼需要使用代理机制来保护那种服务,使它不会被滥用。对用户的网络进行监控以了解哪些系统在使用这些服务,并对滥用的迹象进行监控。UDP淹没攻击是导致基于主机的服务拒绝攻击的一种。UDP是一种无连接的协议,而且它不需要用任何程序建立连接来传输数据。当攻击者随机地向受害系统的端口发送UDP数据包的时候,就可能发生了UDP 淹没攻击。当受害系统接收到一个UDP数据包的时候,它会确定目的端口正在等待中的应用程序。当它发现该端口中并不存在正在等待的应用程序,它就会产生一个目的地址无法连接的ICMP数据包发送给该伪造的源地址。如果向受害者计算机端口发送了足够多的UDP数据包的时候,整个系统就会瘫痪。

tcpudp公认端口的完整范围是什么?

tcp端口范围:

(1)公认端口(WellKnownPorts)

从0到1023,它们紧密绑定(binding)于一些服务。通常这些端口的通讯明确表明了某种服务的协议。例如:80端口实际上总是HTTP通讯。

(2)注册端口(RegisteredPorts)

从***到49151。它们松散地绑定于一些服务。也就是说有许多服务绑定于这些端口,这些端口同样用于许多其它目的。例如:许多系统处理动态端口从***左右开始。

到此,以上就是小编对于的问题就介绍到这了,希望介绍的3点解答对大家有用。